SpringBoot認証を理解したいエンジニア向け完全ガイド|基礎から実践まで

CONTENTS

エンジニアが押さえるSpringBoot認証の基礎理解

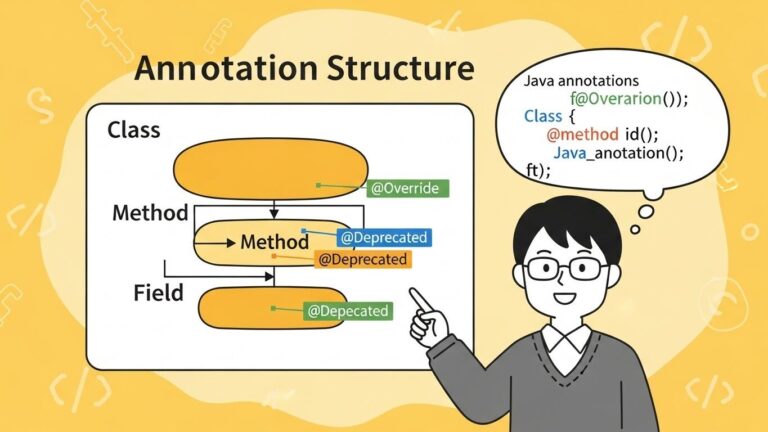

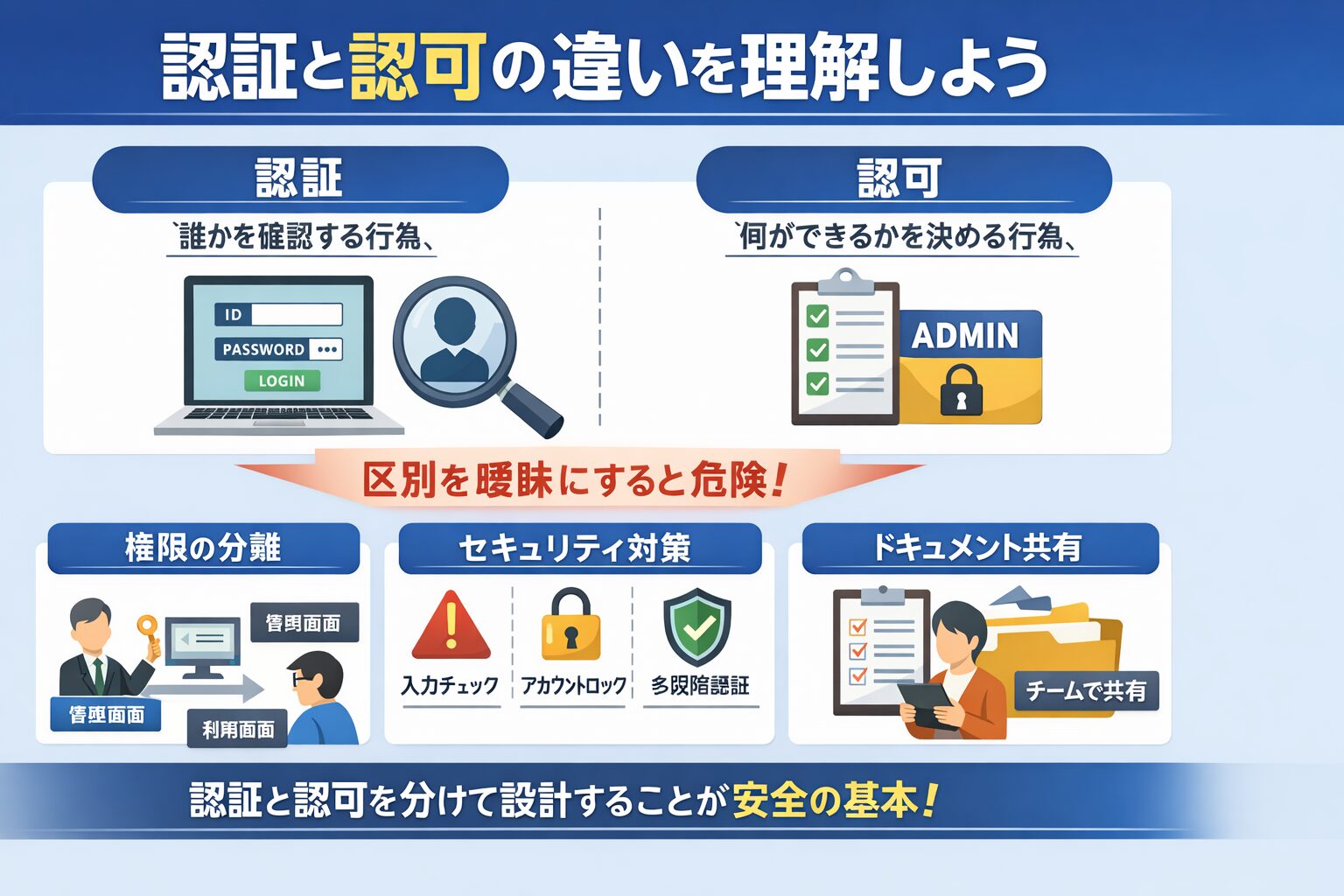

認証と認可の違いを整理する

SpringBootで認証を扱う際、多くのエンジニアが最初につまずくのは認証と認可の違いです。認証は「誰かを確認する行為」、認可は「何ができるかを決める行為」です。この区別を曖昧にしたまま設計すると、権限制御の不備や情報漏えいにつながります。まずはログイン確認と権限管理を別レイヤーで考える意識が重要です。

実務ではログイン機能を作っただけで安心してしまうケースがありますが、認証が成功しても全ユーザーが同じ操作をできる状態では安全とは言えません。管理者と一般ユーザーの操作範囲を明確に分離することが基本です。これにより、万が一アカウントが侵害されても被害範囲を限定できます。

また、認証処理はアプリの入口に位置するため、品質が低いと全体の信頼性に直結します。入力値検証、エラーメッセージの出し方、試行回数制限など、地味な部分がセキュリティを支えています。基礎理解を軽視せず、設計段階で明文化する姿勢が求められます。

チーム開発では、認証仕様をドキュメント化して共有することも重要です。担当者依存にすると保守性が落ちます。誰が見ても同じ理解になる状態を作ることで、長期運用に耐える設計になります。

認証・認可の話は SpringBootアプリ設計の基礎ですが、Webアプリ全体の設計構造(MVC)も同時に理解しておくと、認証実装設計の精度がさらに高まります。

たとえば、SpringBoot の MVC モデルを実務設計視点で整理した記事も好評です → SpringBootのMVCを理解したいエンジニア向け実務設計解説 では、Controller・Service・View の役割分担や実践的な設計ポイントを丁寧に解説しています。

Spring Securityの役割を知る

SpringBootで認証を実装する場合、多くの現場でSpring Securityが採用されます。これは認証認可を包括的に扱うためのフレームワークで、ログイン処理やセッション管理を標準化できます。独自実装よりも安全で保守しやすい点が評価されています。

Spring Securityは初期設定が複雑に見えますが、理解すべきはフィルタチェーンの概念です。リクエストが複数のセキュリティフィルタを通過することで、認証や権限チェックが行われます。この流れを把握すると挙動の理解が一気に進みます。

標準機能を活用することで、パスワードハッシュ化やCSRF対策なども自動的に担保されます。セキュリティは自作するほどリスクが高まるため、実績ある仕組みに乗る判断は合理的です。

ただしデフォルト設定のまま本番運用するのは危険です。ログインURLやセッションポリシーを要件に合わせて調整することが、実務エンジニアには求められます。

エンジニア視点で考えるSpringBoot認証設計

セッション認証とトークン認証

認証方式の選択は設計初期に決める重要事項です。従来型のセッション認証はサーバー側で状態を管理するため実装が分かりやすい一方、スケール時に管理コストが増えます。負荷分散環境ではセッション共有が課題になります。

一方でトークン認証はステートレス設計が可能で、API中心の構成と相性が良いです。特にSPAやモバイル連携では主流になっています。ただしトークン漏えい時の影響範囲が広いため、有効期限や更新戦略を設計する必要があります。

どちらが正解かではなく、利用形態との整合性が重要です。社内システムと公開サービスでは前提条件が異なります。将来拡張も見据えて判断することが現場的です。

方式を後から変更するのは大きなコストがかかります。最初に要件整理を丁寧に行うことが、結果的に開発効率を高めます。

ユーザー情報の管理方針

認証設計ではユーザー情報の持ち方も重要です。必要以上の個人情報を保持するとリスクが増えます。最小権限と最小情報の原則を意識することが安全設計の基本です。

パスワードは必ずハッシュ化し、平文保存は論外です。さらにソルトを用いることで辞書攻撃への耐性を高めます。これらは標準対応として組み込むべき項目です。

退会ユーザーや無効アカウントの扱いも運用で問題になります。論理削除と物理削除の方針を決め、監査要件と整合させる必要があります。

ユーザー管理は単なるテーブル設計ではなく、ライフサイクル管理として捉えると抜け漏れが減ります。

エンジニアが実践するSpringBoot認証の安全対策

攻撃パターンを前提に考える

安全な認証を設計するには、攻撃者視点を持つことが不可欠です。総当たり攻撃やセッションハイジャックは現実に起きています。理想論ではなく実例を基準に設計する姿勢が重要です。

ログイン試行回数制限やアカウントロックは基本対策です。加えてIP監視や二段階認証を導入することで防御力が高まります。利便性とのバランスを取りつつ段階的に強化する考え方が現実的です。

エラーメッセージも情報を与えすぎないことが重要です。IDが存在するかどうかを明示すると攻撃の手がかりになります。曖昧なメッセージ設計が安全につながる場合もあります。

セキュリティ対策は一度作って終わりではありません。定期的な見直しが前提です。

ログと監査の重要性

認証周りではログ設計が軽視されがちですが、問題発生時の調査に直結します。誰がいつどこからログインしたかを追える状態が理想です。

監査ログは改ざんされにくい保存方法を検討する必要があります。アプリと別管理にするだけでも信頼性が上がります。

異常検知の仕組みを入れると、不正利用を早期発見できます。大量ログイン失敗や異常地域からのアクセスは典型例です。

ログは取るだけでなく、活用する視点が運用品質を左右します。

成長したいエンジニアのためのSpringBoot認証学習法

独学で身につける現実的ステップ

SpringBoot認証を学ぶなら、小規模アプリでログイン機能を作るところから始めるのが現実的です。理論だけでは理解が定着しません。実際に動かして失敗する経験が学習効率を高めます。

次に権限管理やトークン方式へ段階的に広げると理解が整理されます。一度に全部学ぼうとすると混乱します。範囲を区切ることが継続のコツです。

公式ドキュメントを読む習慣も重要です。二次情報だけに頼ると理解が浅くなります。一次情報に触れることで応用力が育ちます。

アウトプットとして記事やメモを残すと知識が定着します。

SpringBoot 認証は API 設計と密接に関連しますが、Web アプリ全体の構造(MVC)をしっかり理解しておくと、認証処理をどう組み込むべきかがよりクリアになります。

実務設計視点で MVC 全体像を押さえたい場合は、こちらの関連記事もおすすめです → SpringBootのMVCを理解したいエンジニア向け実務設計解説 。

学習環境の選択肢

独学が難しいと感じるエンジニアも少なくありません。業務と並行しながら体系的に学ぶのは想像以上に大変です。そのような場合、学習環境を整える選択肢も現実的です。

例えばゼロコードのようなプログラミングスクールを活用する人もいます。現場経験者の視点を聞ける点は独学と異なる価値があります。

ただし重要なのは依存しないことです。あくまで補助として使い、自走力を高める意識が必要です。

最終的には自分で設計判断できる状態を目指すことが、エンジニアとしての成長につながります。